Mas pinapaganda ng isang North Korea-linked na hacking group ang mga social engineering attack nila. Gamit na nila ngayon ang AI para gumawa ng mas nakakalitong bait sa crypto-related na scams, base sa bagong ulat ng Mandiant team mula sa Google.

Ipinapakita ng operation na ito na tuloy-tuloy ang pag-e-evolve ng mga state-backed hacker na target ang digital asset sector, na mas luminaw pa ngayong 2025.

Fake Zoom Call Nagdulot ng Malware Attack sa Isang Crypto Firm

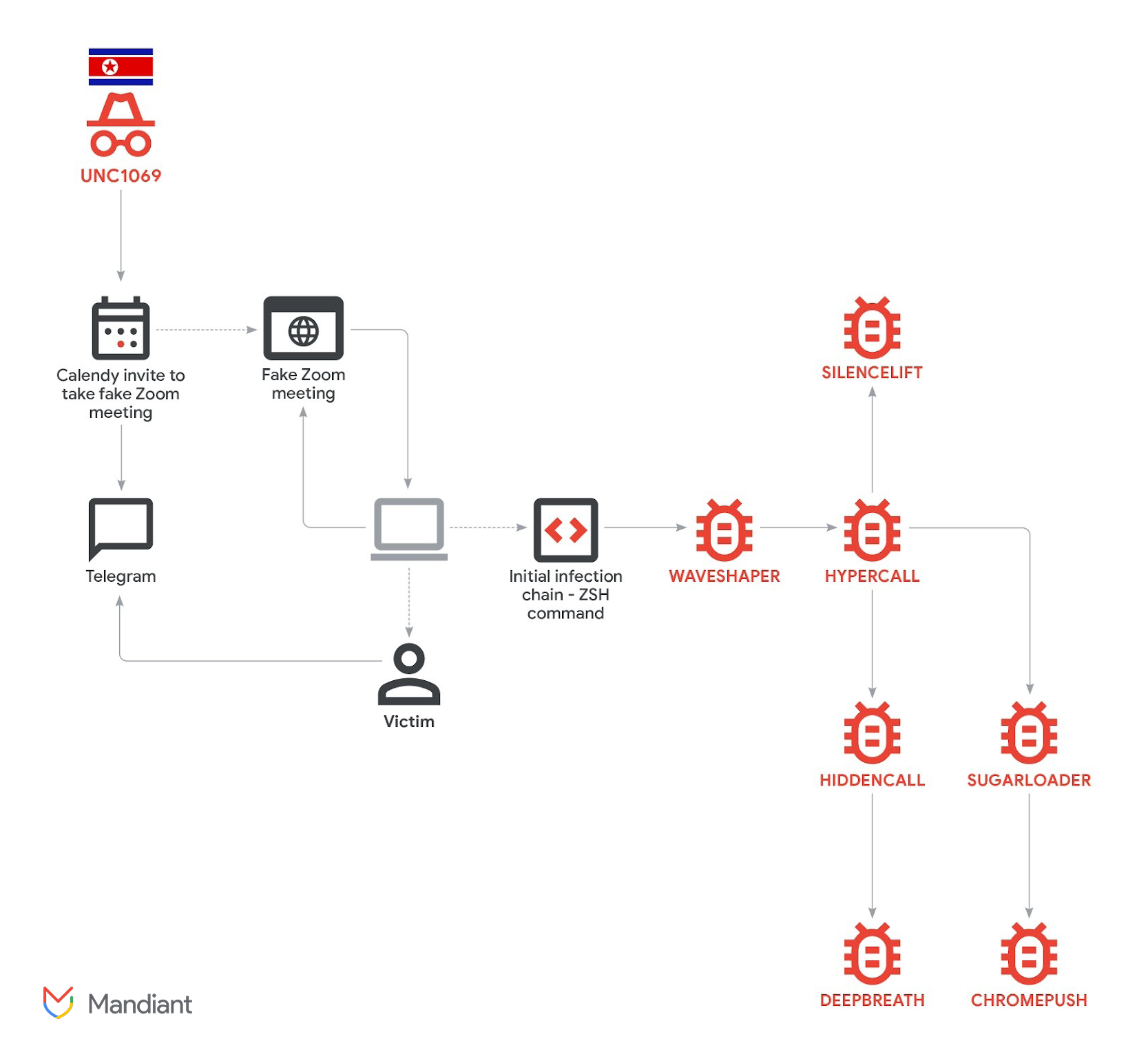

Sa latest na report nila, ini-share ng Mandiant ang findings sa imbestigasyon tungkol sa isang pananamantala sa isang FinTech na kumpanya sa crypto industry. Dito, inatake sila ng grupo na UNC1069 — isang hacker group na ang goal ay pera, at matagal na aktibo mula pa 2018, na konektado sa North Korea.

“Napansin ng Mandiant na nagbabago-bago ang approach ng hacker group na ito — pati na rin ang gamit nilang tools at kung sino ang target nila. Simula pa noong 2023, iniba nila ang estilo mula sa spear-phishing at TradFi targeting, papunta na sa Web3 industry gaya ng centralized exchanges (CEX), mga software dev sa mga financial institution, tech companies, at mga empleyado ng venture capital funds,” sabi sa report.

Ayon sa mga imbestigador, nagsimula ang atake nung nakompromiso ang isang Telegram account ng isang executive sa crypto industry. Ginamit ng mga attacker ang nanakaw na profile na ito para kontakin ang biktima. Unti-unti nilang kinumbinse at pinagtiwalaan ang target, tapos pinadalhan ng Calendly invite para kunwari’y video meeting.

Yung link ng meeting, dadalhin ang target sa fake Zoom website na kinokontrol ng mga hacker. Habang ongoing ang call, ikinuwento ng biktima na nakita raw niya ang parang deepfake video ng CEO ng ibang crypto company.

“Hindi nakuha ng Mandiant ang digital na ebidensya para makumpirma ‘yung AI model na ginamit dito mismo, pero halos pareho ‘yung style ng scam sa previously reported incident kung saan sinabing may deepfake din na involve,” dagdag pa ng report.

Ginawa rin ng mga attacker na parang may audio problem sa call para magmukhang legit. Pinainstruct nila ang biktima na mag-type ng mga “troubleshooting” command sa device nito.

Yung mga command na ‘yon, para sa macOS at Windows, may tinatagong malware na automatic nag-i-install at nagse-send ng data palihim. Dito nag-umpisa ang paglaganap ng iba’t ibang malware sa computer ng biktima.

Na-identify ng Mandiant na pitong klase ng malware ang ginamit nung na-hack ang kumpanya. Ginawa yung tools para magnakaw ng Keychain credentials, i-extract ang browser cookies at login data, kunin ang session info sa Telegram, at kolektahin ang ibang sensitibong files.

Ayon sa imbestigador, dalawa ang main goal: una, makapagnakaw ng crypto at pangalawa, makakolekta ng info na puwedeng gamitin sa mga susunod na social engineering attacks.

Nalaman din sa imbestigasyon na sobrang dami ng tools na nailagay sa isang device lang ng biktima — hudyat na sobrang target talaga siya ng mga hacker para mas marami silang makuhang data.

Hindi lang ito isang isolated na pangyayari. Noong December 2025, iniulat ng BeInCrypto na mga North Korean-linked na hacker ang naka-jackpot ng mahigit $300 million dahil nagpanggap sila bilang kilalang tao sa crypto industry gamit ang fake Zoom at Microsoft Teams meetings.

Mas malaki pa actually ang naging activity nitong taon. Umabot sa $2.02 billion ang mga digital asset na nanakaw ng mga North Korean threat group ngayong 2025. Mas mataas ito ng 51% kumpara nung nakaraang taon.

Na-reveal din ng Chainalysis na yung mga scam group na gamit ang on-chain AI service providers ay mas mabilis gumalaw at mas efficient kaysa sa mga walang AI. Sinabi ng kumpanya na mukhang nagiging standard na ang AI bilang parte ng karamihan ng scam operation sa future.

Habang mas lumalawak at gumagaling ang AI tools, mas madali na rin gumawa ng realistic na deepfake video ngayon. Malalaman sa mga susunod na panahon kung gano kabilis mag-adjust ang crypto sector para maprotektahan ang security nila laban sa mga advanced na banta na ‘to.