May bagong cyber threat na nagmumula sa North Korea kung saan ang mga hacker na suportado ng estado ay nag-eeksperimento sa pag-embed ng malicious code direkta sa blockchain networks.

Ini-report ng Google’s Threat Intelligence Group (GTIG) noong October 17 na ang teknik na tinatawag na EtherHiding ay nagpapakita ng bagong paraan kung paano nagtatago, nagdi-distribute, at kumokontrol ng malware ang mga hacker sa decentralized systems.

Ano ang EtherHiding?

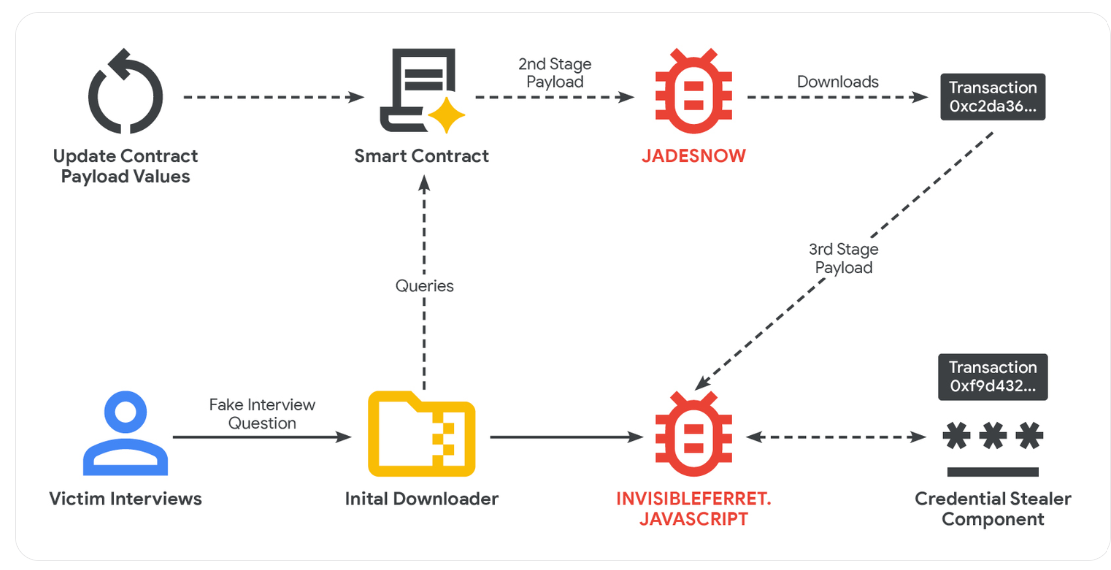

Ipinaliwanag ng GTIG na ang EtherHiding ay nagbibigay-daan sa mga attacker na gawing armas ang smart contracts at mga public blockchains tulad ng Ethereum at BNB Smart Chain sa pamamagitan ng paggamit ng mga ito para mag-store ng malicious payloads.

Kapag na-upload na ang code sa mga decentralized ledgers na ito, halos imposible na itong tanggalin o i-block dahil sa kanilang immutable na katangian.

“Bagamat nag-aalok ang smart contracts ng mga makabagong paraan para bumuo ng decentralized applications, ginagamit ang kanilang unchangeable na katangian sa EtherHiding para mag-host at mag-serve ng malicious code sa paraang hindi madaling ma-block,” ayon sa GTIG.

Sa praktika, ang mga hacker ay nagko-compromise ng mga lehitimong WordPress websites, madalas sa pamamagitan ng pag-exploit ng mga unpatched vulnerabilities o ninakaw na credentials.

Pagkatapos makakuha ng access, naglalagay sila ng ilang linya ng JavaScript—na kilala bilang “loader”—sa code ng website. Kapag binuksan ng bisita ang infected na page, tahimik na kumokonekta ang loader sa blockchain at kumukuha ng malware mula sa remote server.

Itinuro ng GTIG na ang atake na ito ay madalas na walang nakikitang transaction trail at nangangailangan ng kaunti o walang bayad dahil nangyayari ito off-chain. Sa madaling salita, pinapayagan nito ang mga attacker na mag-operate nang hindi natutuklasan.

Kapansin-pansin, natunton ng GTIG ang unang instance ng EtherHiding noong September 2023, nang lumitaw ito sa isang campaign na kilala bilang CLEARFAKE, na niloko ang mga user gamit ang pekeng browser update prompts.

Paano Maiiwasan ang Atake

Sinasabi ng mga cybersecurity researcher na ang taktikang ito ay nagpapakita ng pagbabago sa digital strategy ng North Korea mula sa simpleng pagnanakaw ng cryptocurrency patungo sa paggamit ng blockchain mismo bilang isang stealth weapon.

“Ang EtherHiding ay nagpapakita ng pagbabago patungo sa next-generation bulletproof hosting, kung saan ang inherent features ng blockchain technology ay ginagamit para sa masamang layunin. Ang teknik na ito ay nagpapakita ng patuloy na pag-evolve ng cyber threats habang ang mga attacker ay nag-a-adapt at gumagamit ng bagong teknolohiya para sa kanilang advantage,” ayon sa GTIG.

Inilarawan ni John Scott-Railton, isang senior researcher sa Citizen Lab, ang EtherHiding bilang isang “early-stage experiment.” Binalaan niya na ang pagsasama nito sa AI-driven automation ay maaaring gawing mas mahirap matukoy ang mga future attacks.

“Inaasahan kong mag-eeksperimento rin ang mga attacker sa direktang pag-load ng zero click exploits sa blockchains na tina-target ang mga systems at apps na nagpo-proseso ng blockchains… lalo na kung minsan ay naka-host ang mga ito sa parehong systems at networks na humahawak ng transactions / may wallets,” dagdag niya.

Ang bagong attack vector na ito ay maaaring magkaroon ng matinding implikasyon para sa crypto industry, lalo na’t ang mga North Korean attacker ay kilalang prolific.

Data mula sa TRM Labs ay nagpapakita na ang mga grupong konektado sa North Korea ay nakapagnakaw na ng higit sa $1.5 billion sa crypto assets ngayong taon pa lang. Naniniwala ang mga imbestigador na ang mga pondo na ito ay tumutulong sa pag-finance ng mga military programs ng Pyongyang at mga pagsisikap na iwasan ang international sanctions.

Dahil dito, in-advise ng GTIG ang mga crypto user na bawasan ang kanilang risk sa pamamagitan ng pag-block ng mga kahina-hinalang downloads at pag-restrict ng unauthorized web scripts. Hinimok din ng grupo ang mga security researcher na tukuyin at i-label ang malicious code na naka-embed sa loob ng blockchain networks.