May isang delikadong botnet na tinatawag na H2Miner na muling nagpakita. Kinukuha nito ang kontrol sa mga computer para lihim na mag-mine ng Monero (XMR) at, sa ilang kaso, nagde-deploy ng ransomware.

Ayon sa mga cybersecurity researcher, lumawak na ang malware mula nang unang lumabas ito noong 2019. Ang bagong bersyon ngayon ay target ang Linux servers, Windows desktops, at cloud containers.

Baka May Tahimik na Virus na Ginagamit ang Computer Mo para sa Crypto Mining

Ayon sa cybersecurity firm na Fortinet, nakakapasok ang mga attacker sa pamamagitan ng pag-exploit ng mga kilalang software vulnerabilities. Kasama dito ang Log4Shell at Apache ActiveMQ na ginagamit pa rin ng maraming sistema.

Kapag nakapasok na, ini-install ng virus ang isang tool na tinatawag na XMRig, isang lehitimong open-source miner.

Pero imbes na humingi ng permiso, tumatakbo ito sa background, gamit ang processing power ng iyong computer para kumita ng Monero para sa mga hacker.

Gumagamit din ang H2Miner ng smart scripts para i-disable ang mga antivirus tools. Pinapatay din nito ang ibang miners na maaaring tumatakbo na sa system.

Pagkatapos, binubura nito ang anumang bakas ng kanyang mga aksyon. Sa Linux, nag-i-install ito ng cron job na nagre-redownload ng malware kada 10 minuto.

Sa Windows, nagse-set up ito ng task na tahimik na tumatakbo kada 15 minuto.

Ransomware Twist, Lalong Nakakasira

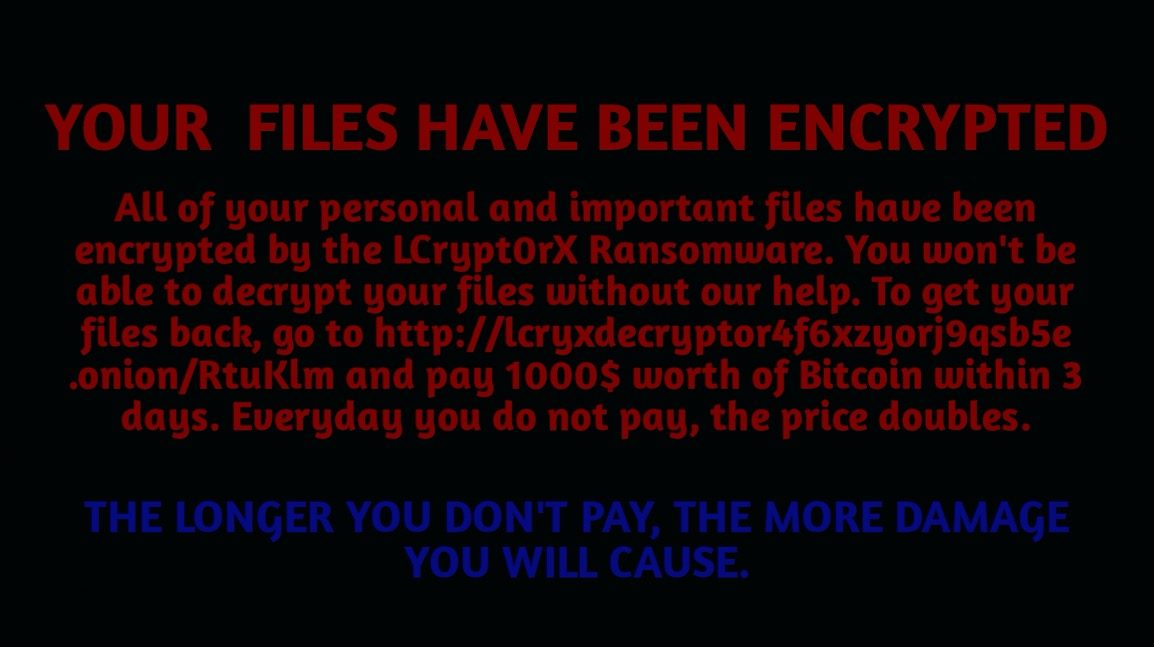

Hindi lang sa crypto mining natatapos ang virus. May bagong payload na tinatawag na Lcrypt0rx na puwedeng i-lock ang iyong computer.

Gumagamit ito ng simpleng pero mapanirang paraan para i-overwrite ang Master Boot Record—isang mahalagang parte ng iyong computer na nagkokontrol sa startup. Puwedeng pigilan nito ang tamang pag-boot ng system.

Ang ransomware ay nagdadagdag din ng pekeng system settings para itago ang sarili at lumikha ng persistence.

Ang kampanya ay gumagamit ng murang cloud servers at mga maling naka-configure na serbisyo. Kapag na-infect ang isang makina, ini-scan ng malware ang iba pang sistema na puwedeng ma-infect—lalo na ang Docker containers at cloud platforms tulad ng Alibaba Cloud.

Kumakalat din ito sa pamamagitan ng USB drives at paulit-ulit na pinapatay ang mga antivirus processes, isa-isa.

Babala ng mga security expert na ang pagtanggal ng H2Miner ay nangangailangan ng malalim na paglilinis. Kailangan mong burahin ang lahat ng related cron jobs, scheduled tasks, at registry entries.

Kung may isang nakatagong script na makaligtas, puwedeng ma-reinstall ng botnet ang sarili at muling mag-mine ng Monero nang lihim.

Mga Dapat Malaman ng Traders at Crypto Users

Hindi direktang tina-target ng attack na ito ang crypto wallets. Imbes, kinukuha nito ang computing power para makagawa ng bagong Monero coins para sa mga attacker.

Mataas ang risk lalo na para sa self-hosted nodes, cloud miners, at unmanaged VPS services.

Kung biglang uminit o bumagal ang iyong system, baka gusto mong i-check ang mga hindi pangkaraniwang proseso tulad ng sysupdate.exe o mga paulit-ulit na outbound connections.

Ang privacy features ng Monero ang dahilan kung bakit ito kaakit-akit para sa mga attacker. Pero para sa mga user, ang tunay na panganib ay ang mawalan ng kontrol sa iyong mga device—at hindi mo namamalayan na nagpo-pondo ka ng crypto crime.